|

|

Installer

un "Contrôle parental" pour le réseau |

| Information sur : le contrôle parental |

| Il n'est pas

nécessaire de préciser que les parents souhaitent protéger leurs

enfants des contenus inapropriés que l'on peut rencontrer par

inadvertance sur internet. voir l'article sur Wikipedia Pour un établissement qui recoit du public mineur, ce type de filtrage est une obligation légale. (cf. la circulaire MEN N°2004-035 du 18/02/2004) |

| Information sur : le NAS Synology |

| Le NAS (Network

Attached Storage) Synology a pour vocation première de stocker des

fichiers et de les partager en réseau. Toutefois, le fait qu'il fonctionne avec un os linux va nous permettre de le détourner de sa fonction première en installer le logiciel squidguard. Par rapport à un serveur, le NAS a l'avantage de présenter une puissance suiffisante pour environ une vingtaine d'utilisateurs, tout en consommant à peine 10W; il n'alourdira donc pas la facture d'électricité. |

| Information sur : Squid, Squidguard, ClamAV |

| Squid est un

logiciel proxy; son rôle est d'optimiser l'utilisation de la bande

passante de la connexion internet, en faisant office de cache et de

mandataire. Squidguard est le complément naturel de Squid : il ajoute le filtrage des sites en interdisant l'accès aux contenus inapropriés ClamAV est l'antivirus intégré dans ce système, il détecte les virus en provenance d'internet |

| Chapitre

1. Ce chapitre les opérations qui ne sont pas spécifiques à ce tutoriel |

Préparation du NAS |

|

| Remarques |

a) sur le NAS synology le mot de passe de "root" est le même que

celui d'"admin" b) l'antivirus étant "gourmand", il est utile de disposer de 512Mo de RAM |

|

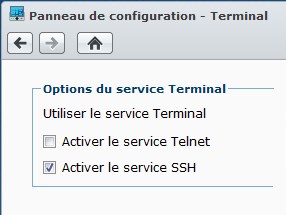

Activer le service ssh Dans "Panneau de configuration" => puis "Terminal" : |

|

|

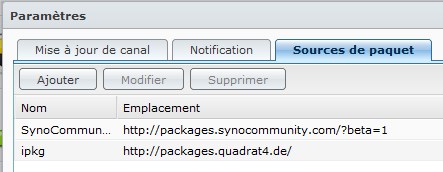

| Ajouter les

sources de paquets Dans "Centre de paquets" : Ajouter les deux sources de paquets néccessaire comme indiqué sur la copie d'écran => |

|

|

| Dans "Centre de

paquets" : Installer Bootstrap installer |

|

|

| Connectez-vous

au NAS en ssh avec Putty : - login : root Puis installez le logiciel "nano" avec ipkg |

|

|

| Conclusion

: le NAS est maintenant prêt à être configuré selon nos

besoins |

Nous avons activé le

service ssh , installé l'utilitaire "ipkg", puis l'éditeur

"nano" |

| Chapitre

2. Ce chapitre explique comment obliger toutes les requêtes internet à passer via la NAS |

Préparation de l'infrastructure du réseau |

||||

| Nous

allons créer un point de passage obligatoire entre la "box"

et les ordinateurs/tablettes/smartphones de la maison. C'est qu'illustre le schéma ci-contre |

|||||

| Désactiver la fonction DHCP sur

la "box" internet. La méthode dépend du type de "box". Ici le cas d'une "neufbox" Tout le réseau sera désormais géré par le DHCP du NAS |

|||||

| Configurer

le réseau du NAS : - ajouter un second réseau (10.1.1.0/24) - activer le routage (ip_forward) - charger les modules iptables (insmod) - activer les masquage d'adresse, car certaines "box" ne supportent pas le routage des adresses locales. Après avoir effecté ces modifications, redémarrer le NAS |

|

||||

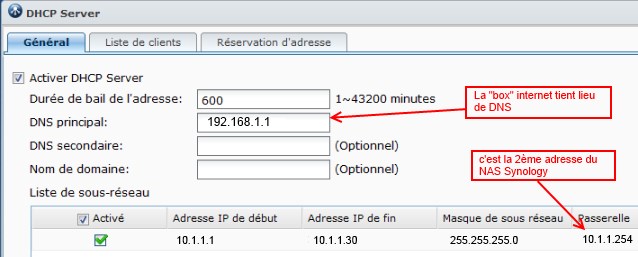

| Installer la fonction DHCP sur

le NAS. Dans "Centre de paquets", installer "DHCP Server", puis lancer cette application. Vous pouvez maintenant la configurer : Notez la création du sous-réseau pour les postes clients. Les adresses attribués ne permettent plus de sortir drectement via la "box" |

|

||||

| Conclusion | Le réseau est maintenant géré par le NAS. C'est lui qui attribue

les paramètres IP aux machines qui se connectent. Toutes les communications internet passent désormais par lui; cependant, pour le moment, il ne filtre rien |

| Chapitre

3. Ce chapitre explique comment installer les logiciels requis pour le fonctionnement de SquidGuard |

Installation des logiciels requis pour le filtrage |

| Introduction |

L'installation du

filtrage requiert l'installation de plusieurs logiciels - Antivirus Essential - Perl - Squidguard beta |

| Installation

de Antivirus Essential Depuis le "Centre de paquet" |

|

| Installation

de Perl Depuis le "Centre de paquet" |

|

| Installation

de Squidguard beta Depuis le "Centre de paquet" |

|

| Conclusion | Nous avons installé les 3 logiciels nécessaires au filtrage |

| Chapitre

4. Ce chapitre explique comment Configurer squidGuard |

Configuration de

squidGuard |

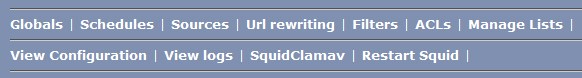

| Introduction Ouvrir le "Squidguard manager" |

|

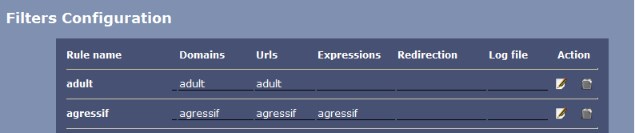

| Importation des filtres Cliquer sur "Filters" Utiliser le bouton d'auto-importation après traitement vous verrez apparaitre une liste de règles => |

|

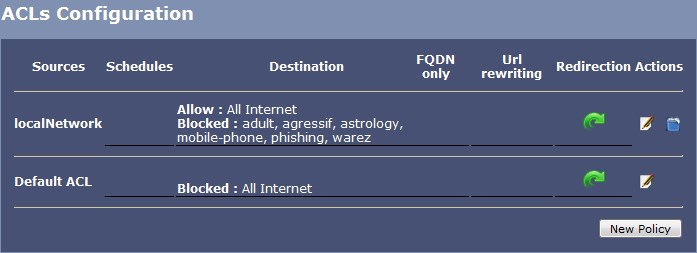

| Création

d'une ACL Cliquer sur "ACLs" Créer une ACL pour obtenir quelquechose comme ca => vous choisissez quelles catégories vous voulez interdire |

|

| Application

des modifications |

pour rendre active les modifications, cliquez sur "restart squid" |

| Conclusion |

Le filtrage est opérationnel,

uniquement si vous spécifiez dans le navigateur internet l'adresse

ip du NAS et le port 3128 comme proxy. |

| Chapitre

5. Ce chapitre explique comment améliorer le système |

Perfectionnements et maintenance |

||||

| Introduction |

Perfectionnement

: - mise en place du proxy transparent pour éviter d'avoir à configurer pc et tablettes clients Maintenance : - Mise à jour des listes de sites "filtrés" |

||||

| Mise

en place du proxy transparent : redirection iptables Nous ajoutons une règle dans le fichier rc.local pour rediriger les requêtes à destination du serveur web (port 80) vers le service squid (port 3128) |

|

||||

| Mise

en place du proxy transparent : configuration de squid |

Il faut modifier une ligne du

fichier /volume1/@appstore/squidguard/etc/squid.conf : ajouter le mot "transparent ", comme ceci : http_port 3128 transparent |

||||

| Mise

à jour des "blacklist" Téléchargement |

Les liste dites "de Toulouse"

sont téléchargeables à cette adresse : http://dsi.ut-capitole.fr/blacklists/ |

||||

| Mise

à jour des "blacklist" Installation |

cd /var/lib/squidguard/db/ wget ftp://ftp.univ-tlse1.fr/blacklist/blacklists.tar.gz tar xzf blacklists.tar.gz cd blacklists cd /var/lib/squidguard/db/ chown -R proxy:proxy blacklists su proxy squidGuard -c /etc/squidguard/squidGuard.conf -C all |

||||

| Conclusion |

Le filtrage est opérationnel

pour tous les postes du réseau, sans qu'aucune configuration

manuelle ne soit nécessaire sur ceux-ci. Les listes de sites filtrés peut être mis à jour en téléchargeant la "liste de Toulouse" |